Оглавление

Сервер IKEv2 на Микротик с клиентом на Android с приложением Strongswan.

Настройка Микротик

Добавление пула адресов выдаваемых клиентам

Создание сертификатов

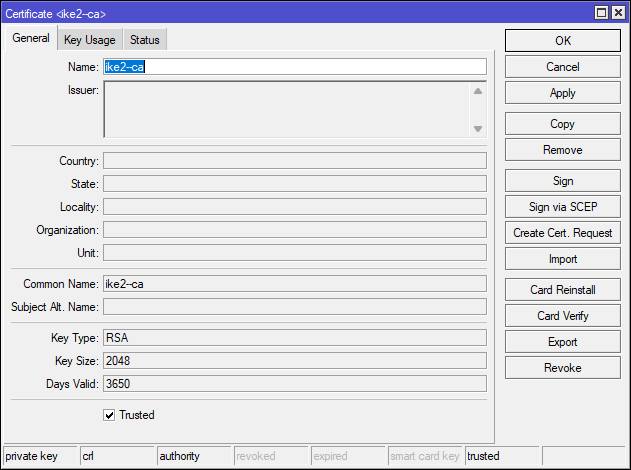

Корневой сертификат:

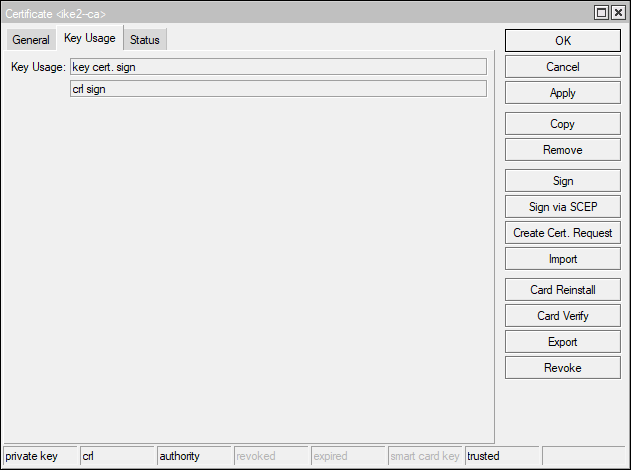

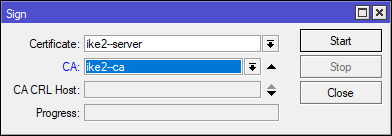

Подписываем как есть:

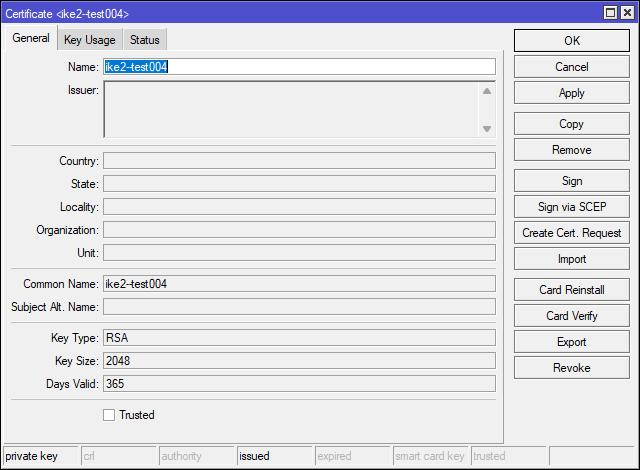

Сертификат сервера:

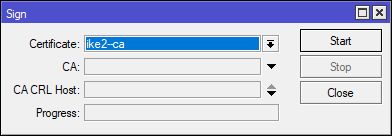

Подписываем корневым

Сертификат клиента:

Подписываем корневым

Настройка сервера IKEv2. IP- IPSEC

Последовательность настройки:

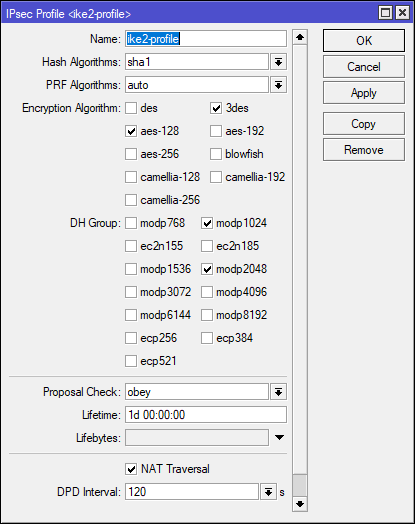

- Profiles

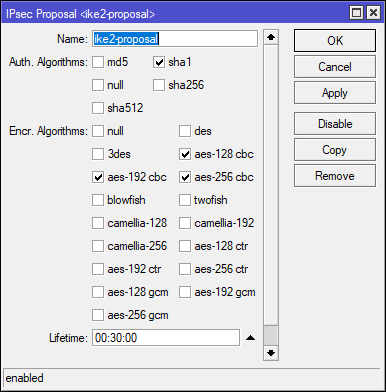

2. Proposals

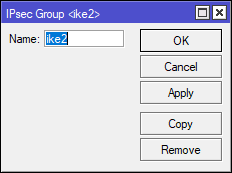

3. Groups

4. Policies

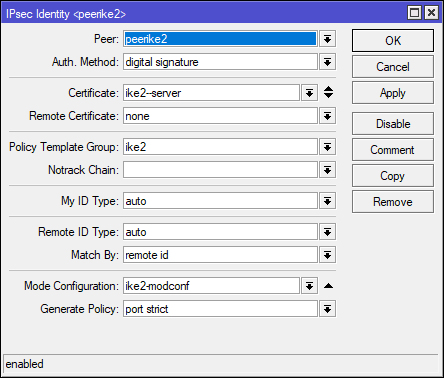

5. Peers

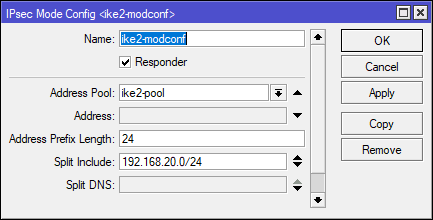

6. Mode Configs

7. Profiles

Экспортируем сертификат клиента

Переносим на смартфон

На смартфоне Android

Скачиваем устанавливаем приложение Strongswan

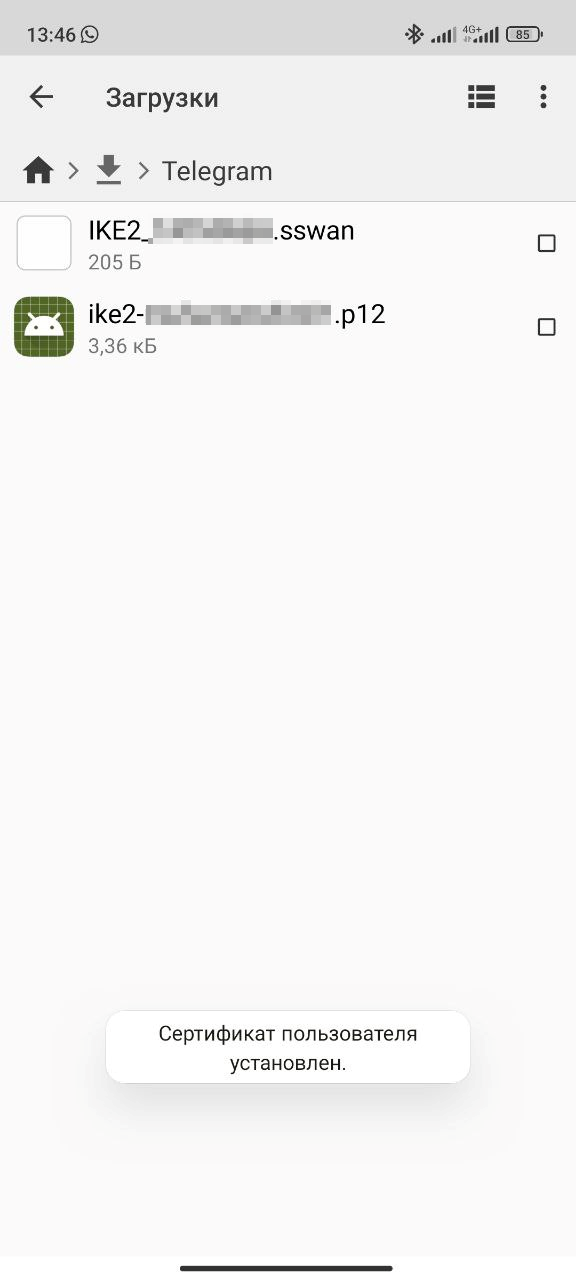

Скачиваем на смартфон два файла в любом удобном приложении-проводнике:

1 .sswan – файл конфигурации подключения

2. .p12 – сертификат для подключения

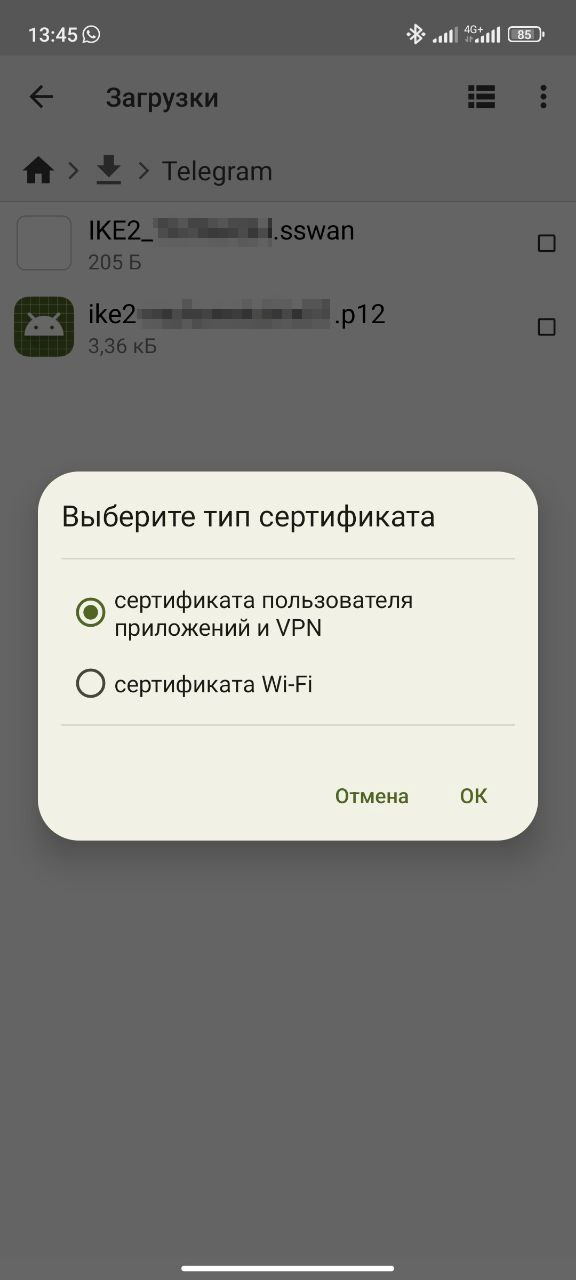

В проводнике:

1. Нажимаем на файле сертификата.

2. Вводим пароль для извлечения сертификата.

3. Указываем “сертификата пользователя и приложений VPN”.

4. Указываем имя под которым сертификат будет установлен в систему.

5. Получаем сообщение, что сертификат успешно установлен.

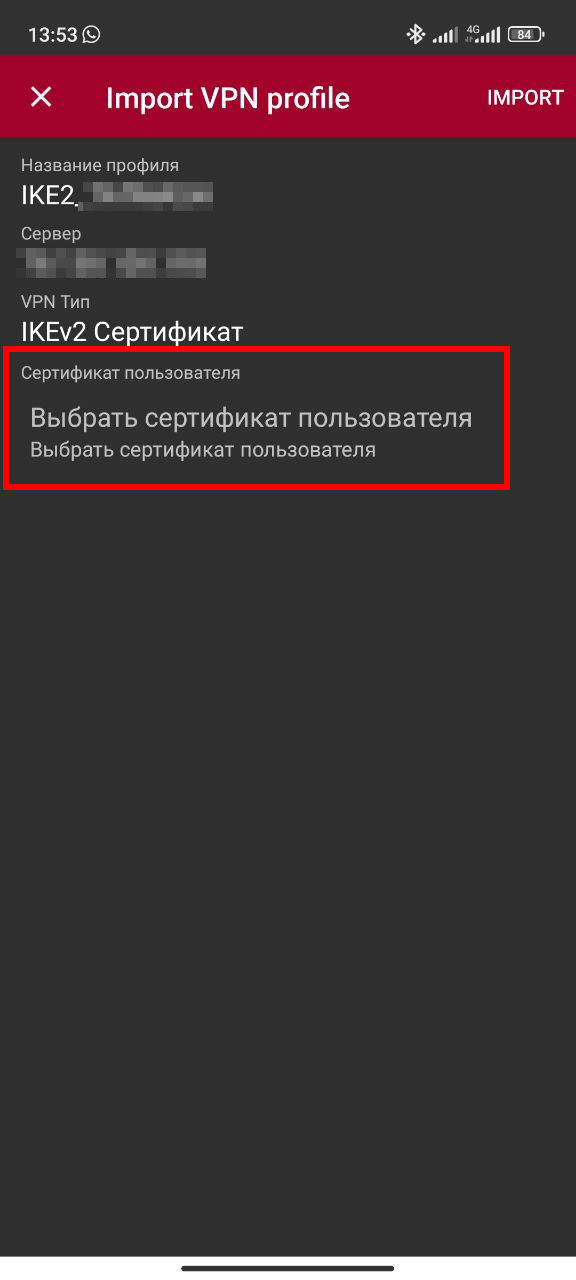

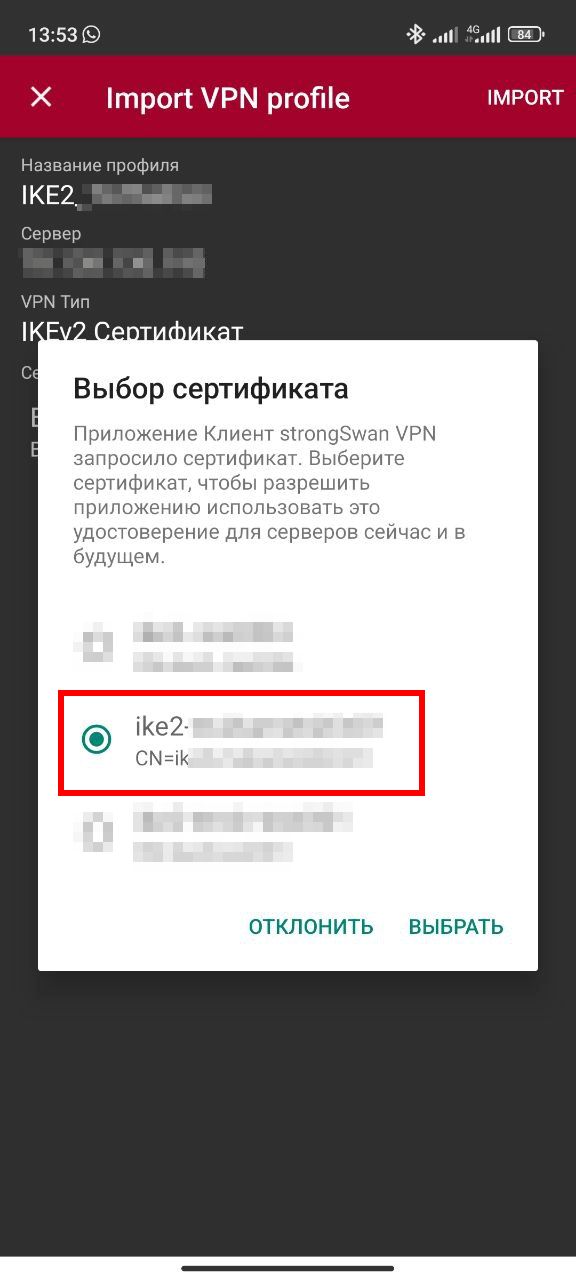

Открываем приложение Strongswan:

1. Нажимаем сверху три точки

2. Открываем “Import VPN profile”

3. Выбираем сертификат пользователя, который мы добавили на предыдущем шаге.

Сохраняем. Подключаемся.

Ссылки

https://habr.com/ru/articles/721062/

https://khlebalin.wordpress.com/2020/08/26/lab1_mikrotik_ikev2/